1. 네트워크 개요

전세계 PC간의 통신을 위해 네트워크를 이용한다.

이때 네트워크는 전기 신호로 만들어진 정보가 인터넷 선을 타고 물리적으로 기기들 사이를 이동하고 통신한다.

요약:

전 세계의 전자기기는 물리적인 인터넷 선으로 연결되어 있고,

이 선들이 그물(net)망 처럼 짜여져 어떤 일을 한다고 하여

네트워크라고 부르게 되었다.

2. 네트워크 통신

PC간의 통신을 하는게 네트워크라는건 알겠다.

그렇다면 어떤 원리로 PC간의 통신을 할 수 있는건가?

?

네트워크라는 도로에서 각 PC들의 집 주소는 IP로 위치를 관리한다.

각각의 집들이 고유한 주소가 있는거 맹키로

각각의 PC가 인터넷에 연결될 때 IP라는 고유한 주소값을 할당받는다.

이 IP를 활용하여 기계간 인터넷에서 서로를 찾고 통신할 수 있는것이다.

참고사항:

- IP주소는 8비트의 3자리 숫자 4개 조합으로 만들어진 주소이다. (255.255.255.255)

- 집 주소가 같으면 큰 사고가 나는것과 마찬가지로, IP주소도 고유한 값을 가진다.

- IP주소는 바뀔 수 있고, 통신사가 관리한다.

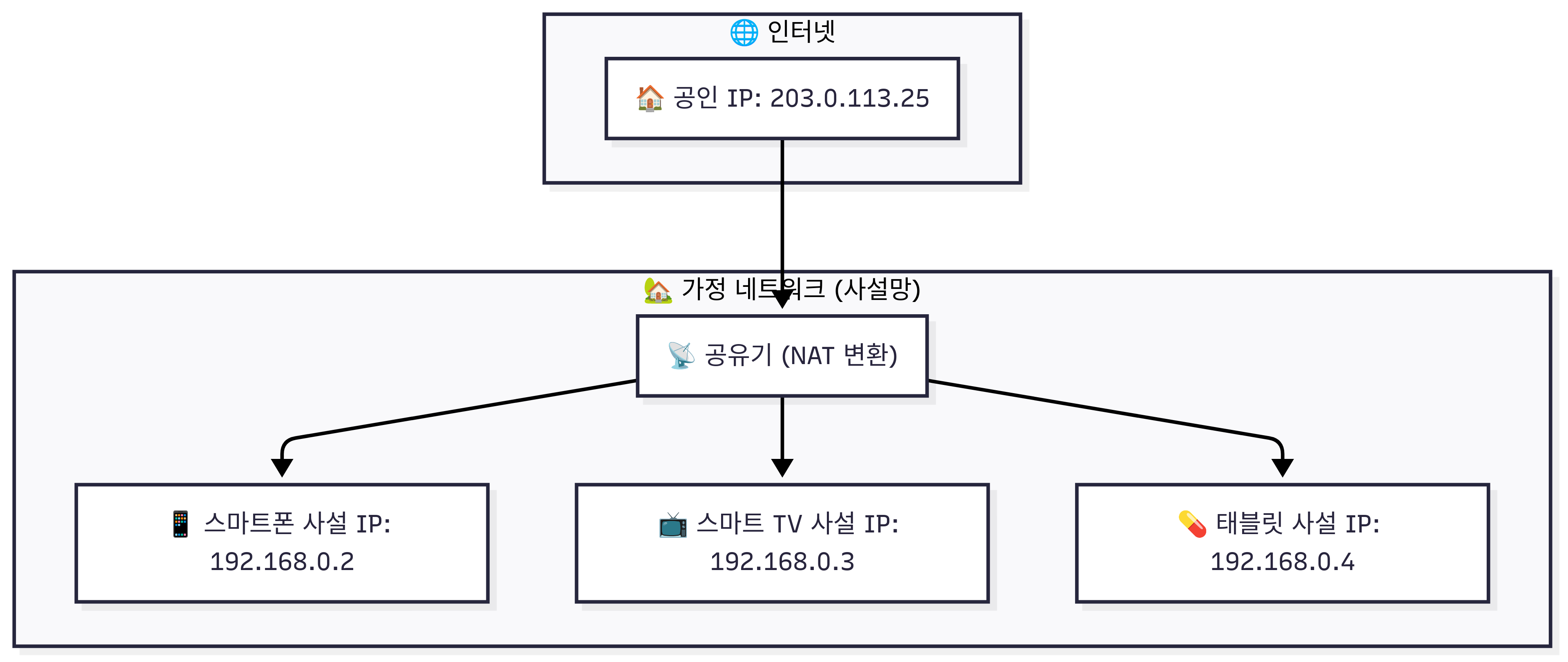

3. 공인 IP와 사설 IP

* 공인 IP를 공유기에 연결하여 여러개의 사설 IP로 분리하고,

이렇게 사용하면 하나의 공인 IP를 가지고 여러개의 기기들로 인터넷을 이용할 수 있다.

* 일반적으로 사설 IP의 대역대는 다음과 같다.

10.0.0.0/8: 10.0.0.0 ~ 10.255.255.255

172.16.0.0/12: 172.16.0.0 ~ 172.31.255.255

192.168.0.0/16: 192.168.0.0 ~ 192.168.255.255

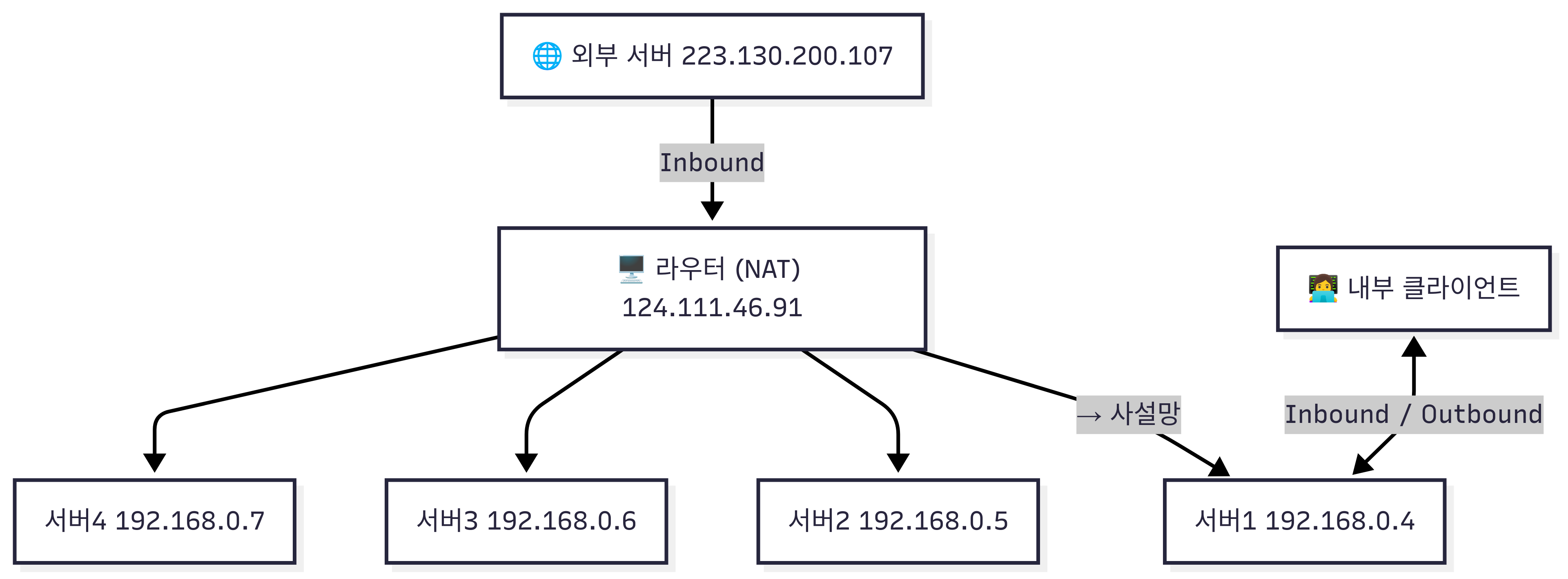

4. 인프라 환경으로서의 통신망

일반적으로 공유기에서 내부 IP를 할당한거처럼,

우리내 인프라 환경에서도 공인 IP를 사용하는 라우터가

각 서버들에게 내부 사설 IP를 할당하고 있다.

그런데 외부 서버에서 각각의 사설 IP에 어떻게 통신을 하게 되는걸까?

4.1 NAT, 포트 포워딩

위 문제를 해결하기 위해서 나온 기술이 NAT와 포트포워딩이다.

다음 사례들을 생각해보자.

1. 아웃바운딩 (내부서버 -> 외부 서버)

출발지: 192.168.0.4

도착지: 외부서버(223.130.200.107)

아웃바운딩은 어렵지 않다.

왜냐? 외부서버에서 해당 IP는 유일하기 때문에

2. 인바운딩(외부 서버 -> 내부 사실 IP)

출발지: 외부서버(223.130.200.107)

도착지: 192.168.0.4

우리의 도착지로 오는건 어려워 보인다.

왜냐? 외부에서는 192.168.0.4 이런 IP를 알 수 없기 때문이다.

(내부에서 쓰는 IP이기 때문에)

NAT(Netwrok Address Translation)

(공인 IP와 사설 IP를 매핑하는 기술)

ex)

| 공인 IP 주소 | 공인 포트번호 | 사설 IP 주소 | 사설 포트번호 |

| 124.111.46.91 | 10001 | 192.168.0.4 | 80 |

| 124.111.46.91 | 10002 | 192.168.0.5 | 5432 |

즉 위 NAT 기술을 사용하여

위 문제를 해결할 수 있다.

1. 아웃바운딩 (내부서버 -> 외부 서버)

출발지: 192.168.0.4 -> 124.111.46.91:10001

도착지: 외부서버(223.130.200.107)

2. 인바운딩(외부 서버 -> 내부 사실 IP)

출발지: 외부서버(223.130.200.107)

도착지: 124.111.46.91:10001 -> 192.168.0.4:80

5. DNS(Domain Name System)

www.naver.com,

www.google.com

와 같이 요청하는 주소가 영어 형태로 된 것을

도메인 주소라고 하는데

도메인 주소와 IP 주소를 가지고 있는 시스템을 DNS 서버라고 한다.

| Domain | IP Address |

| www.naver.com | 124.111.48.91 |

| www.google.com | 214.991.719 |

'공부 > 인프라' 카테고리의 다른 글

| 테라폼(Terraform) 이란? (1) | 2025.11.11 |

|---|---|

| ModSecurity 도입기 2(Trouble Shooting) (2) | 2025.08.06 |

| ModSecurity 도입기 (5) | 2025.08.02 |

| 백지에서 따라가며 배우는 젠킨스 & EC2 (4) (0) | 2024.01.14 |

| 백지에서 따라가며 배우는 젠킨스 & EC2 (3) (0) | 2024.01.14 |